محققان گوگل در جدیدترین نتایج خود اعلام کردند مجرمان اینترنتی در سال ۲۰۱۷ موفق شدهاند یک درپشتی پیشرفته روی دستگاههای اندروید پیش از عرضه به بازار نصب کنند.

اولین بار نام ویروس تریادا (Triada) در سال ۲۰۱۶ در مقالاتی که شرکت امنیتی کسپراسکای منتشر کرد مطرح شد و براساس اعلام این شرکت این بدافزار «یکی از پیشرفتهترین تروجانهای موبایل» بوده است که تحلیلگران این شرکت امنیتی تا حالا با آن روبرو شدند.

زمانی که تریادا نصب شود، هدف اصلی آن نصب اپلیکیشنهایی است که برای فرستادن اسپم و نشان دادن تبلیغات استفاده میشوند.

این تروجان از یک جعبه ابزار قابل توجه استفاده میکند از جمله اکسپلویتهای روت که از حفاظتهای امنیتی داخلی اندروید عبور میکند و راهکارهایی برای تغییر فرآیند کاملا قدرتمند سیستم عامل اندروید یعنی Zygote.

به عبارت دیگر این بدافزار میتواند مستقیما در هر اپلیکیشن نصبشدهای دخالت کند. تریادا همچنین به بیش از ۱۷ سرور کنترل و فرمان متصل است.

در ماه جولای سال ۲۰۱۷، شرکت امنیتی دکتر وب گزارش داد که محققان این شرکت موفق به کشف ترایادا در فریمویر چندین دستگاه اندرویدی از جمله Leagoo M5 Plus، Leagoo M8، Nomu S10 و Nomu S20 شدهاند.

هکرها از تکنیک درپشتی برای دانلود و نصب مخفیانه ماژولها استفاده کردند. به گفته این گزارش چون در پشتی داخل یکی از کتابخانههای سیستم عامل اندروید جا گرفته بود و در قسمت سیستمی وجود داشت، امکان حذف آن با استفاده از روشهای استاندارد نبود.

ماه پیش، گوگل گزارش دکتر وب را تایید کرد، گرچه نامی از شرکتها نبرد. گزارش گوگل همچنین اعلام کرد که حمله زنجیره تامین توسط یک یا بیشتر از شرکای برندهای تولیدکننده گوشیهای هوشمند انجام شده است و برای این کار توسط ایمیج فریمویر نهایی دستگاهها را آلوده کردند.

Lukasz Siewierski، یکی از اعضای تیم حریم خصوصی و امنیت اندروید گوگل اعلام کرد:

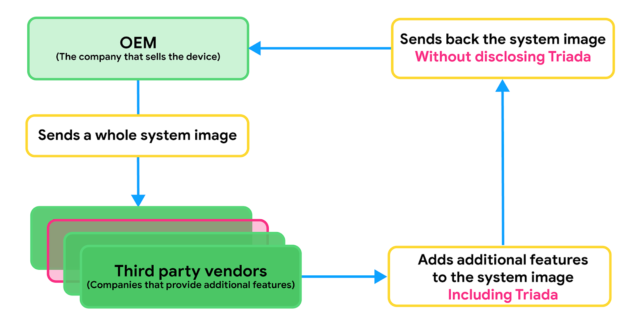

«تریادا ایمیجهای سیستمی دستگاه را از طریق یک شخص ثالث در طول فرآیند تولید آلوده میکند. گاهی اوقات شرکتها میخواهند قابلیتی را در گوشی خود لحاظ کنند که بخشی از پروژه متن باز اندروید نیست، مانند توانایی بازکردن گوشی با اسکن چهره.

شرکت تولیدکننده گوشی همراه ممکن است با یک شرکت شخص ثالث برای طراحی قابلیت مورد نظر خود همکاری کند و کل ایمیج سیستمی را برای آنها بفرستد.

ما براساس تحلیلها اعتقاد داریم این شرکت شخص ثالث با استفاده از نام Yehuo یا Blazefire ایمیج سیستمی را آلوده به تریادا برگردانده است.»

در گزارش گوگل همچنین اشارهای به تحلیلهای قبلی قابلیتهایی شده است که تریادا را بسیار پیچیده کردهاند. به عنوان مثال، این ویروس از انکودینگ XOR و فایلهای زیپ برای رمزنگاری ارتباطها استفاده میکند.

همچنین، یک کد را داخل اپلیکیشن رابط کاربری سیستم تزریق میکند که اجازه به نمایش تبلیغات میدهد. در پشتی همچنین با تزریق یک کد دیگر میتواند از اپلیکیشن گوگلپلی برای دانلود و نصب اپلیکیشن دلخواه مهاجم استفاده کند.

Siewierski گفت «این اپلیکیشنها از سرور C&C دانلود شده بودند و ارتباط با این سرویس با استفاده از همان شیوه رمزنگاری XOR و زیپ انجام شده بود. اپلیکیشنهای دانلود و نصبشده از اسامی بستهبندی اپلیکیشنهای غیرمحبوب موجود در گوگلپلی استفاده کردند. آنها هیچ ربطی به اپلیکیشنهای روی گوگلپلی نداشتند جز این که یک نام بستهبندی مشابه دارند.»

Mike Cramp، محقق ارشد امنیتی شرکت خدمات امنیت موبایل Zimperium تایید میکند که تواناییهای تریادا پیشرفته بودند.

او میگوید «ظاهر تریادا نشان میدهد که یک بدافزار نسبتا پیشرفته با تواناییهای C&C است. ما adware زیادی میبینیم ولی تریادا کاملا متفاوت است چون از C&C و سایر تکنیکهایی استفاده میکند که بیشتر در مسائل مربوط به بدافزارها دیده میشوند. درست است، هدف نهایی آن نشان دادن تبلیغات است ولی شیوه انجام این کار به نسبت اکثر adwareها پیچیدهتر است.»

Siewierski گفت توسعهدهندگان ویروس تریادا پس از این که گوگل تدابیری به کار برده است تا با موفقیت جلوی در پشتی را بگیرد، به حمله به زنجیره تامین متوسل شدند. یکی از تدابیر گوگل استفاده از روشهایی برای جلوگیری از عملکرد مکانیسمهای روت سیستم عاملش بوده است. تدبیر دوم استفاده از Google Play Protect است که به این شرکت اجازه میدهد از راه دور گوشیهای به خطر افتاده را از آسیب نجات دهد.

نسخهای از تریادا که در سال ۲۰۱۷ روی گوشیهای اندرویدی نصب شده بود قابلیتهای روت را نداشت. نسخه جدید «به شکل غیرمحسوسی در ایمیج سیستم در قالب یک کد شخص ثالث برای قابلیتهای اضافهای لحاظ شده بود که شرکت تولیدکننده گوشی درخواست آنها را داشت.»

گوگل از آن زمان با شرکتها در تعامل بوده است تا مطمئن شود این بدافزار از ایمیج فریمویر حذف شده است.

منبع: arstechnica.com

۱ دیدگاه

من گوشی و تبلت اندرویدی میگیرم اولین کاری که میکنم حذف تمام برنامههای پیش فرض است، حتی اونهایی که قابل حذف یا disable شدن نیست با adb از روی کامپیوتر غیرفعال میکنم، نه فقط امنیت بیشتری دارم بلکه سرعت گوشی و حافظه آزاد رم بشدت افزایش پیدا میکنه و مصرف باطری بشدت کم میشه، جوری که بنظر میاد گوشی از نسل خودش یک نسل بالاتره!